Après avoir configuré l’authentificatin via FIDO2, nous allons maintenant voir comment configurer l’authentification avec l’application Microsoft Authenticator.

Au moment de la rédaction de ce post, Microsoft propose différentes méthodes d’autentification passwordless, à savoir :

- Windows Hello for Business

- FIDO2 security keys

- Microsoft Authenticator app

Nous avons déjà vu dans le post ci-dessous comment configurer l’authentification à l’aide de FIDO2 :

https://teddycorp.net/azure-ad-authentification-avec-fido2/

La configuration et l’utilisation de cette méthode d’authentification est très proche de celle déjà configurée avec FIDO2. Pour ceux qui auraient déjà suivi ce précédent post, certaine étapes peuvent faire doublon.

L’environnement utilisé pour réaliser cette maquette est licencié en Azure AD P1.

Sommaire

- Rappel sur l’authentification Microsoft Authenticator

- Configuration du tenant pour MS Authenticator

- Installation et enregistrement de MS Authenticator

- Activer Passwordless sur MS Authenticator

- S’authentifier passwordless avec de MS Authenticator

- S’authentifier avec mon password si je n’ai pas mon GSM

- Conclusion

- Liens annexes

Rappel sur l'authentification Microsoft Authenticator

L’authentification à l’aide de l’application Microsoft Authenticator est documentée sur le site Microsoft à l’adresse :

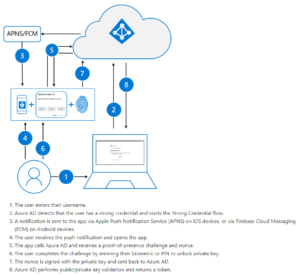

Le schéma ci-dessous décrit le fonctionnement de ce type d’authentification.

Le principe général de cette méthode d’authentification est d’envoyer sur l’application Microsoft Authenticator installée sur le GSM de l’utilisateur une notification que celui-ci doit approuver ou non.

Il est important de sensibiliser l’utilisateur sur l’importance de la notification. Une demande d’authentification n’est pas anodine et ne doit pas être approuvée machinalement. La réception d’une demande non sollicitée, peut donner la première alerte sur une tentative d’usurpation d’identité.

Il est aussi important de protéger le déverrouillage du GSM par un code PIN ou un facteur biométrique.

Configuration du tenant pour MS Authenticator

Au moment de la rédaction de cet article, cette méthode d’authentification est en preview. Le passage en GA peut donner lieu à quelques modifications d’interface.

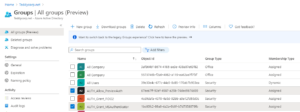

Pour cette démonstration, j’ai utilisé deux groupes de sécurité Azure AD.

- AUTH_Allow_PreviewAuth : autorise les utilisateurs à accéder aux fonctionnalités d’authentification preview.

- AUTH_Grant_MSAuthenticator : autorise les utilisateurs à utiliser MS Authenticator comme méthode d’authentification.

Dans ces deux groupes, ajouter les utilisateurs souhaitant utiliser cette méthode d’authentification.

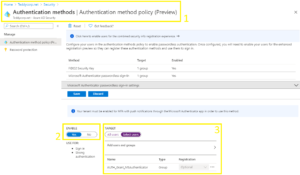

La configuration des méthodes d’authentification se passe dans la partie “Security” de votre Azure AD.

Se rendre dans “Security” –> “Authentification methods”.

Plusieurs options d’authentifications vous sont présentés, nous allons configurer “Microsoft Authenticator passwordless sign-in”.

Passer cette option à “Enable” et dans les cibles sélectionner le groupe AD sur lequel vous souhaitez proposer l’authentification MS Authenticator.

Dans cet exemple le groupe est “AUTH_Grant_MSAuthenticator”. Bien sûr, est possible de proposer cette méthode d’authentification à tous les utilisateurs et donc de ne pas restreindre l’accès à un groupe.

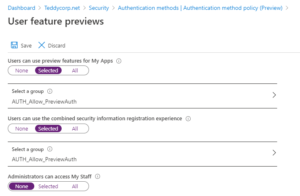

Nous allons ensuite autoriser les utilisateurs à accéder aux méthodes d’authentification en preview ainsi que utiliser plusieurs méthodes d’authentification.

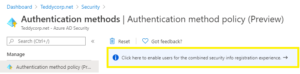

Cliquer sur le lien en haut de la page “Click here to enable users for the combined security info registration experience“.

Dans cette nouvelle page, nous allons autoriser les utilisateurs à accéder depuis leur portail à ces nouvelles fonctionnalités :

- User can use preview features for My Apps. –> Autorise les utilisateurs à accéder au nouveau portail (preview).

- User can use the combined security information registration experience. –> Autorise les utilisateurs à unifier leurs méthodes d’authentification, MFA et SSPR.

Sur ces deux options, j’autorise le groupes “AUTH_Allow_PreviewAuth”, il est aussi possible selon vos choix d’autoriser tous le monde.

Ne pas oublier de sauvegarder la configuration à chaque étape.

La configuration sur le tenant est terminée. Les options d’authentifications seront disponibles dans le portail utilisateur sous une quinzaine de minutes environ.

Installation et enregistrement de MS Authenticator

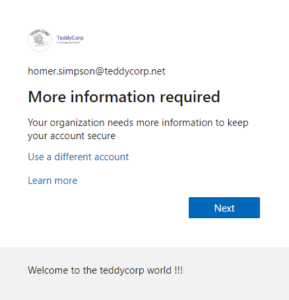

L’inscription de l’application MS Authenticator doit être réalisée par l’utilisateur lui-même. Cette action est généralement réalisé lors de la première authentification de celui-ci.

https://account.activedirectory.windowsazure.com/

ou directement :

https://mysignins.microsoft.com/security-info

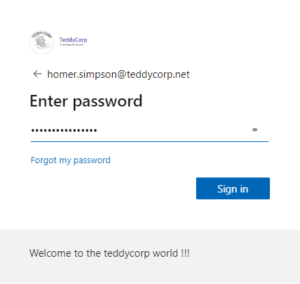

S’authentifier de manière “traditionnelle” (user /password).

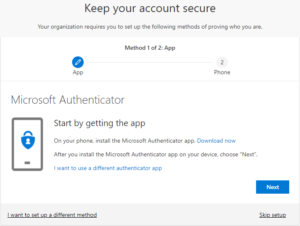

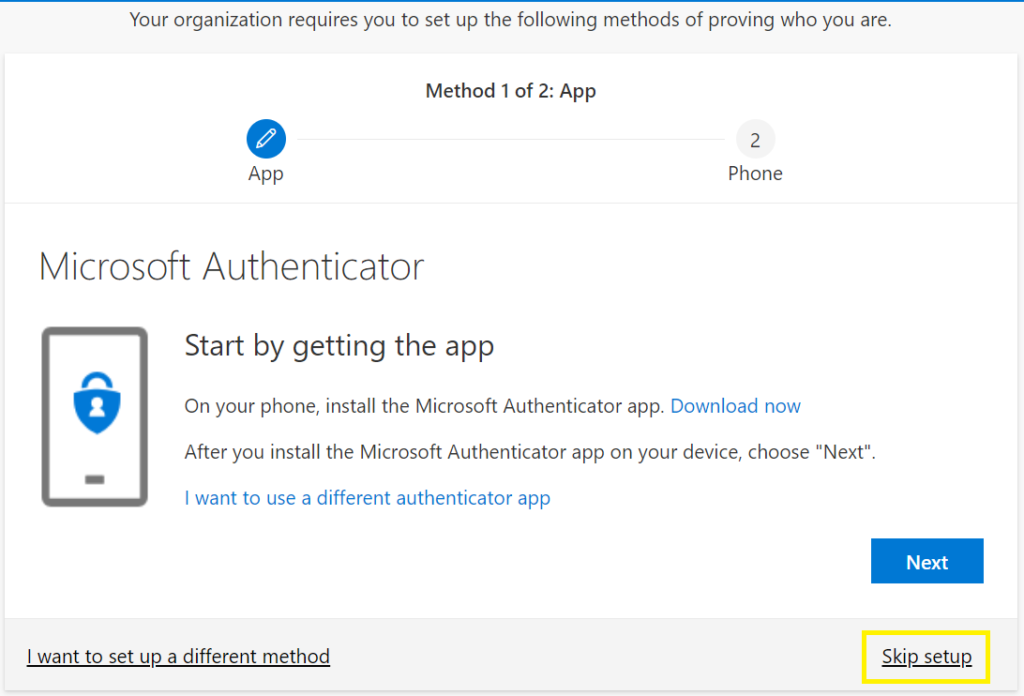

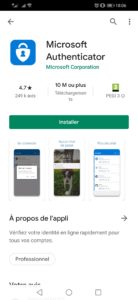

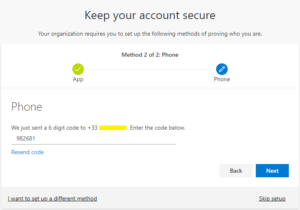

Vu qu’il s’agit de la première authentification de l’utilisateur, nous allons être invités à ajouter /configurer deux nouvelles méthodes d’authentification à savoir l’application MS authenticator et enregister votre numéro de GSM via SMS (choix par défaut).

Dans les étapes suivantes, nous allons alterner entre l’interface Web et l’application. Je vais essayer de respecter le code couleur “Vert” pour les actions sur GSM et “Bleu” pour les actions sur le navigateur.

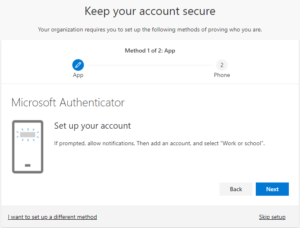

Comme indiqué, télécharger et installer sur votre GSM l’application Microsoft Authenticator.

Cette application est disponible sur Android et iOS :

- https://play.google.com/store/apps/details?id=com.azure.authenticator&hl=fr

- https://apps.apple.com/fr/app/microsoft-authenticator/id983156458

Note : la démonstration est réalisée sous Android.

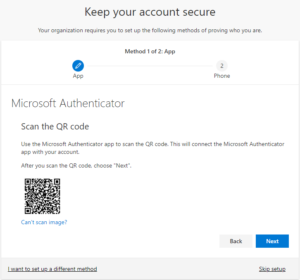

Dès que celle-ci est installée, vous pouvez sur l’interface Web cliquer sur “Next”. La page suivante vous invite à scanner depuis l’application MS authenticator le QR Code affiché.

Du coté de l’application, vous pouvez la lancer et ignorer les trois premières étapes.

L’application vous propose ensuite soit d’ajouter un compte soit d’effectuer une restauration. Sélectionner “AJOUTER UN COMPTE”.

Ajouter un “Compte professionnel ou scolaire” ; puis scanner le QR Code affiché sur l’écran de votre PC.

Votre compte est automatiquement ajouté dans l’application.

Note : en cas d’impossibilité de scanner le QR Code, il est toujours possible de renseigner les informations manuellement (URL et code).

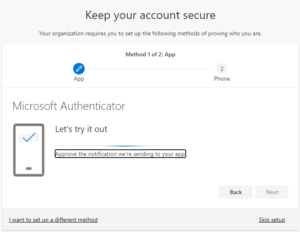

Sur l’interface Web cliquez ensuite sur “Next”. Aussitôt, une notification sera envoyé sur l’Application de votre téléphone qu’il faudra approuver.

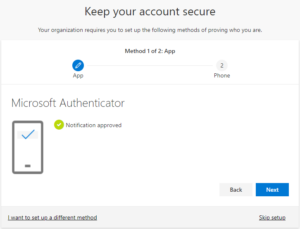

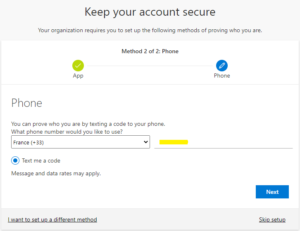

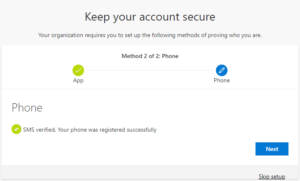

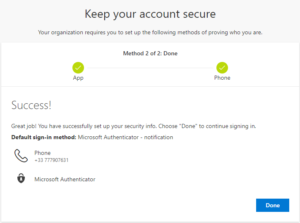

L’ajout de la première méthode d’authentification (Microsoft Authenticator) est terminée. Il reste la seconde méthode à configurer, ici l’inscription du numéro de téléphone afin de recevoir par SMS un code de validation.

L’authentification et l’enregistrement des méthodes d’authentification sont terminés.

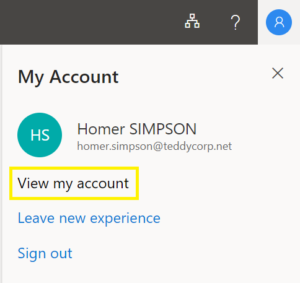

Selon l’option que vous avez choisie vous êtes logués soit sur votre compte AAD voit directement sur My Sign-ins.

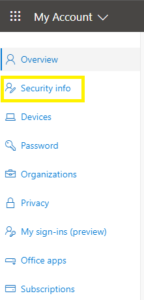

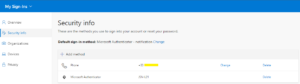

Si vous êtes sur votre compte AAD, cliquer sur “View my account”, puis se rendre dans l’onglet “Security info”.

Vous serez redirigé sur la page : https://mysignins.microsoft.com/security-info

L’ajout /configuration de méthodes d’authentification supplémentaires est réalisé dans cette page.

Cette nouvelle vue des méthodes d’authentification est le résultat de l’activation de l’option “User can use the combined security information registration experience”.

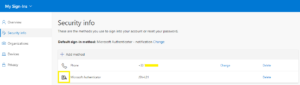

Nous pouvons voir que les deux méthodes (MS Authenticator et Phone) ont été ajoutées.

Si ceci n’est pas déjà le cas, configurer “Microsoft Authenticator – notification” en tant que méthode d’authentification par défaut.

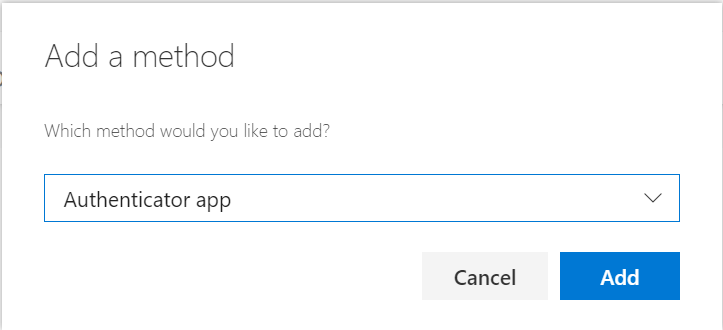

Si vous vous êtes déjà logué sur votre compte et avez déjà ajouté d’autres méthodes d’authentification que MS Authenticator, vous pouvez ajouter MS Authenticator depuis le menu security info en clinquant sur “Add methode”, “Authenticator app”. Puis vous laisser guider par l’assisant ou se rendre plus haut dans ce post (les instructions sont les même que lors de la première authentification).

A ce stade, votre tenant AAD est configuré pour utiliser MS Authenticator en passwordless et plusieurs facteurs d’authentifications dont l’application MS Authenticator ont été ajouté. Et là nous parlons bien de facteurs d’authentification (MFA). Ne vous arrêtez pas à ce stade, nous ne sommes pas encore passwordless !

Activer Passwordless sur MS Authenticator

Retourner dans l’application et sélectionner votre compte.

Dans les options du compte, sélectionner “Activer la connexion par téléphone, se connecter sans mot de passe”.

Suivre les étapes suivantes :

Si l’on retourne dans l’interface web, lorsque l’authentification passwordless est activée via MS Authenticator, le logo est différent.

S'authentifier passwordless avec de MS Authenticator

Maintenant que tout est configuré, il est désormais possible de s’authentifier en utilisant MS Authenticator.

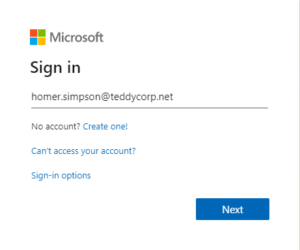

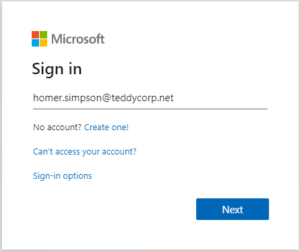

Pour se faire, se rendre sur la mire d’authentification Azure et renseigner son utilisateur.

Maintenant au lieu de vous proposer de saisir votre mot de passe, vous êtes invité à approuver la demande d’authentification depuis l’application.

Ce comportement est le fruit de la configuration et l’activation MS authenticator ainsi que d’avoir configuré MS Authenticator comme méthode d’authentification par défaut.

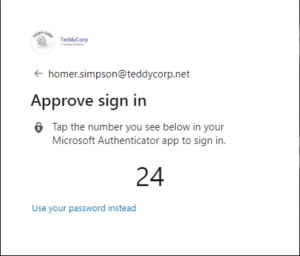

Se rendre sur votre GSM, une notification push doit apparaître. Certaines fois, la notification peut se fait attendre. A ce moment, ouvrir l’application MS Authenticator et la notification arrive instantanément.

S'authentifier avec mon password si je n'ai pas mon GSM

Si un jour, je n’ai pas accès à mon GSM (oublie ou plus de batterie…), il est toujours possible de s’authentifier par mot de passe.

Pour ce faire, saisir son utilisateur.

Et lors de l’envoie de la notification, cliquer sur “Use your password instead”.

Conclusion

Nous voici à la fin de ce tuto, nous avons vu comment configurer le tenant AAD, l’installation /configuration de l’application MS Authenticator et comment s’authentifier passwordless avec celle-ci.

Notons tout de même une limitation à cette solution, un appareil enrôlé ne peut supporter qu’un seul compte AAD en mode passwordless. Ceci n’empêche pas de configurer une multitude de comptes pour utiliser l’app en MFA.

Je trouve personnellement la mise en place de cette méthode d’authentification plus “user friendly” par rapport à l’utilisation d’une clef de sécurité. En effet, généralement lors de la première authentification de l’utilisateur à un portail Azure, il est invité à installer l’application MS Authenticator comme facteur d’authentification. Ce qui a pour effet de raccourcir considérablement la mise en place de cette solution.

Sous condition de posséder un smartphone, cette solution est moins onéreuse que l’utilisation d’une clef de sécurité.

Liens annexes

- https://docs.microsoft.com/en-us/azure/active-directory/authentication/concept-authentication-passwordless

- https://docs.microsoft.com/en-us/azure/active-directory/authentication/concept-registration-mfa-sspr-combined

- https://play.google.com/store/apps/details?id=com.azure.authenticator&hl=fr

- https://apps.apple.com/fr/app/microsoft-authenticator/id983156458

Comme indiqué au début de ce post, l’authentification via l’application MS Authenticator et certains portails sont en preview.

il se peut les interfaces et les autorisations d’accès different lors du passage en GA.