Dans cet article, nous allons voir comment désactiver les fonctionnalités de DNS Fallback à savoir LLMNR et NBT-NS dans nos environnements.

Table des matières

Qu'est ce que c'est ?

Les fonctionnalités de DNS Fallback ne sont que très rarement utilisées, voir pas du tout. En effet, il s’agit d’un mécanisme de résolution de nom (DNS et NETBIOS) utilisé dans le cas ou les serveurs DNS /WINS ne répondent pas. Le client par défaut utilisera le multicast /broadcast pour tenter de résoudre les noms d’hôtes. Ces mécaniques de fallback sont le plus souvent utilisées lors d’attaques, c’est pour cela qu’il est important de les désactiver.

Elles se situent au niveau de NETBIOS avec NBT-NS (broadcast) et au niveau de DNS avec LLMNR (multicast).

Désactiver NBT-NS

Les options de désactivation de NBT-NS, ne sont pas incluses dans les GPO par défaut. Il est nécessaire d’utiliser les modèles d’administration additionnels fournis dans les baselines de sécurité par Microsoft.

Import ADMX /ADML

Les options de désactivations de SMBv1, ne sont pas contenues dans les fichiers ADMX standard. Il est nécessaire d’importer dans le magasin central les fichiers suivants :

- SecGuide.admx

- SecGuide.adml

Pour ce faire, vous devez dans un premier temps télécharger les baselines contenues dans “Microsoft Security Compliance Toolkit 1.0” :

Télécharger une des baselines de sécurité disponible (presque toutes les baselines contiennent les modèles d’administration qui nous intéressent).

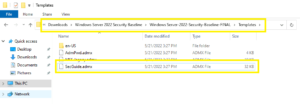

Extraire la baseline téléchargée. Puis se rendre dans le répertoire :

- .\BaselineName\Templates\

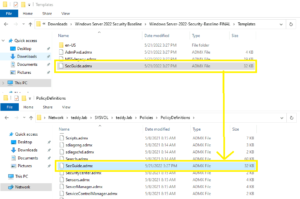

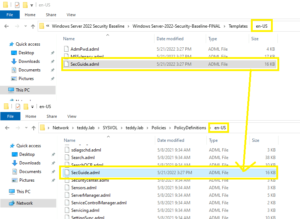

Dans ce répertoire doit se trouver les fichiers “ADMX” et “ADML” que nous allons utiliser à savoir “SecGuide.admx”.

Copier le fichier “SecGuide.admx” de ce répertoire dans le répertoire “PolicyDefinitions” de votre “SYSVOL”.

Copier le fichier “.\en-us\SecGuide.adml” de ce répertoire dans le répertoire “PolicyDefinitions\en-us” de votre “SYSVOL”.

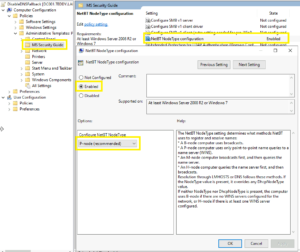

Configuration par GPO

A l’aide de ce paramètre, nous allons indiquer au client d’utiliser une configuration de type “P-Node”, donc de ne contacter que les serveurs déclarés pour la résolution de nom et de ne pas utiliser de broadcast.

- Computer Configuration > Policies > Administrative templates > MS Security Guide > NetBT NodeType configuration

- Valeur = Enabled

- Option: Configure NetBT NodeType = P-node (recommended)

Clefs de registre

Il est aussi possible de désactiver NBT-NS au travers du registre en configurant les clefs ci-dessous (action à réaliser sur vos masters de déploiement et serveurs en wordgroup) :

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters

- Action: Update

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SYSTEM\CurrentControlSet\Services\NetBT\Parameters

- Value name: NodeType

- Value type: REG_DWORD

- Value data: 2

Ici, nous indiquons à Windows de ne pas faire de fallback avec le protocole NETBIOS, il ne s’agit en aucun cas de la désactivation de celui-ci.

Désactiver LLMNR

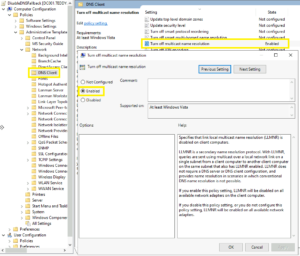

Configuration par GPO

- Computer Configuration > Policies > Administrative templates > Network > DNS Client > Turn off multicast name resolution

- Valeur = Enabled

Clefs de registre

Il est possible de désactiver LLMNR au travers du registre en configurant les clefs ci-dessous (action à réaliser sur vos masters de déploiement et serveurs en wordgroup) :

- HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\DNSClient DWord

- Action: Update

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWARE\Policies\Microsoft\Windows NT\DNSClient DWord

- Value name: EnableMulticast

- Value type: REG_DWORD

- Value data: 0

Linux et les autres systèmes

Les fonctionnalités de DNS Fallback ne concernant pas uniquement le monde Microsoft. En effet, il est aussi possible de désactiver le Fallback sur les environnements Linux et autres.