Vous ne pouvez pas crypter manuellement un fichier /répertoire avec le message d’erreur :

“La stratégie de récupération configurée pour ce système contient un certificat de récupération non valide”

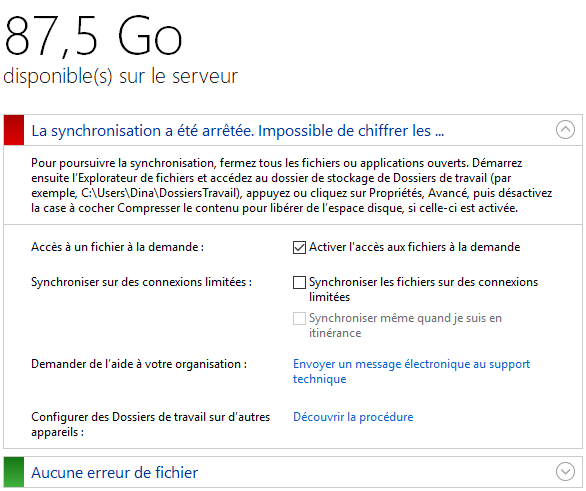

Ou les synchronisation Workfolders ne fonctionnent pas avec l’erreur :

“Impossible de chiffrer …”.

Notons que l’environnement sur lequel cet incident a été rencontré est doté d’un CA (ADSC). Ce qui signifie que les certificats générés sont gérés depuis celle-ci et non eu autosignés AD.

Sommaire

Syptomes

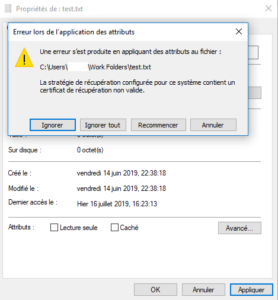

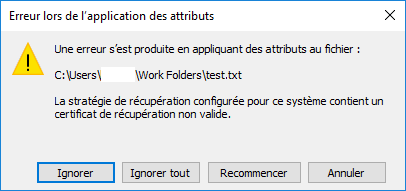

Vous recevez le message d’erreur suivant lorsque vous tentez de crypter un fichier ou un répertoire :

“La stratégie de récupération configurée pour ce système contient un certificat de récupération non valide.”

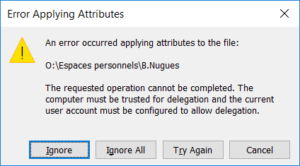

Ou vous recevez l’erreur ci-dessous lorsque vous tentez de vous connecter à un Workfolder qui utilise l’encryptions.

Causes

Cette erreur est causé par un ou plusieurs certificats “EFS Recovery Agent” expiré(s).

Solution

La résolution se passe en en deux temps :

- Lister les certificats DRA (EFS Recovery Agent).

- Supprimer le(s) certificat(s) DRA expirés.

- Créer et importer un nouveau certificat DRA.

Lister les certificats EFS Recovery Agent

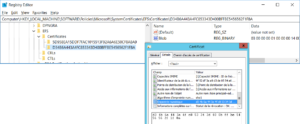

La liste des certificats EFS Recovery Agent ou Data Recovery Agent (DRA) est visible dans la base de registre sous la clef :

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\SystemCertificates\EFS\Certificates\

Chaque sous clefs correspondent à un certificat, le nom de cette sous clef correspond à l’emprunte du certificat.

Ensuite il est nécessaire d’identifier la provenance de chaque certificat (certificat local ou distribué par GPO).

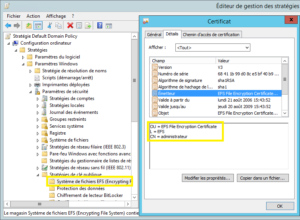

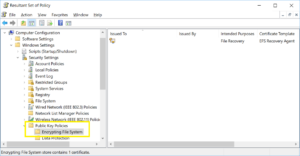

Par GPO, les certificat EFS se retrouvent dans la session :

Computer Configuration\Windows Settings\Security Settings\Public Key Policies\Encrypted File System

A l’aide de la commande “gpresult”, il est possible d’identifier la GPO qui distribue chaque certificat :

gpresult /h c:\temp\gp01.html

Dans ce cas si, il s’agit de la GPO “Default Domain Policy” qui distribue le certificat DRA. Dans ce cas si, il n’y a qu’un seul certificat présent, mais il est possible que plusieurs certificats soient distribués.

Exporter /supprimer le(s) certificat(s) DRA expirés.

Avant de supprimer le certificat, exporter le avec la clef privée. Il est nécessaire de conserver ce certificat pour d’éventuelle recovery dans le cas où ce certificat soit un certificat self-signed et que des encryption est déjà été réalisés à l’aide d’autre certificat eux aussi self-signed.

Editer la GPO concernée (ici : Default Domain Policy) pour supprimer le certificat expiré, se rendre dans la session :

Computer Configuration\Windows Settings\Security Settings\Public Key Policies\Encrypted File System

Généralement, il s’agit du certificat de l’Administrateur du domaine, ce certificat est créé lors de la création du domaine est est auto-signé par l’AD.

Créer /importer un nouveau certificat DRA.

Maintenant que le certificat expiré a été supprimé, il est nécessaire de générer un nouveau certificat DRA.

Il est primordiale de retirer les certificats expirés car ceux-ci bloque les traitements EFS même si d’autres certificats sont toujours valides.

Il existe plusieurs méthodes pour ajouter le certificat DRA dans la GPO, soit en important le certificat DRA avec la clef privée “Ajouter un agent de récupération de données…” soit en générant automatiquement ce même certificat de manière automatique en cliquant sur “Créer un agent de récupération de données”.

Le nouveau certificat est alors distribué par GPO et sera présent lors de l’actualisation de celle-ci.