Depuis quelques jours /semaines, nous avons pu voir apparaître une nouvelle méthode d’authentification dans Azure AD. Il s’agit de Temporary Access Pass (TAP). Pour le moment en version preview, cette méthode d’authentification est un nouveau pas en avant vers l’authentification sans mot de passe (Passwordless).

Vous pouvez retrouver quelques informations sur Temporary Access Pass (TAP) dans un post du blog Microsoft :

TAP permet la création d’un mot de passe soit à usage unique soit avec une durée de vie très courte (de 10 minutes à 30 jours d’après l’interface d’admin AAD).

Dans un scénario standard, la première connexion de l’utilisateur est réalisée par mot de passe, puis l’utilisateur est invité à enregistrer ses méthodes d’authentification. Notamment MS Authenticator ou FIDO2, puis activer Passwordless.

https://mysignins.microsoft.com/security-info

Avec TAP, l’utilisateur n’a plus besoin d’utiliser son mot de passe pour la première authentification. En partant de ce postulat, il n’a même plus besoin de connaitre son mot de passe, donc même plus besoin de mot de passe.

Une seconde utilisation de TAP, est lorsque l’utilisateur n’a pas accès à ses méthodes d’authentification habituelles. Lors de la casse ou perte de son smartphone ou d’une clef de sécurité, TAP permet de fournir une méthode d’authentification alternative temporaire.

TAP n’est pas destiné à une utilisation au long terme, comme son nom l’indique son usage est temporaire et est à utiliser pour permettre à un utilisateur d’avoir une première authentification sécurisée. A la suite de cette authentification, il peut accéder à l’interface de gestion de ses méthodes d’authentification et ainsi de enregistrer une clef FIDO2 ou MS Authenticator.

L’utilisation de TAP est selon moi orienté Passwordless et n’a pas de grand intérêt pour les utilisateurs continuant à utiliser leur mot de passe. Hormis en cas de l’utilisation du couple Password + MFA et que la solution de MFA ne soit pas disponible.

Vous trouverez dans les posts suivants la configuration des méthodes d’authentification Passwordless :

Sommaire

Activer TAP dans Azure AD

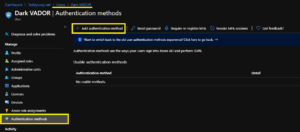

La configuration des méthodes d’authentification se passe dans la partie “Security” de votre Azure AD.

Se rendre dans “Security” –> “Authentification methods”.

Dans la liste des méthodes d’authentification disponibles, sélectionner “Temporary Access Pass”.

Passer cette option à “Enable” et dans les cibles sélectionner le groupe AD sur lequel vous souhaitez activer TAP.

Dans cet exemple le groupe est “AUTH_Grant_TAP”. Bien sûr, il est possible de proposer cette méthode d’authentification à tous les utilisateurs et donc de ne pas restreindre l’accès à un groupe.

Vous pouvez configurer le service TAP en cliquant sur “Edit”, notamment la durée de vie min et max du token ainsi que la longueur de celui-ci.

L’interface permet l’intervale suivant :

- Minimum : 10 minutes

- Maximum : 30 jours

Générer un TAP pour un utilisateur

Pour générer un TAP pour un utilisateur, vous avez besoin d’avoir l’un des droits RBAC suivant :

- Global administrator.

- Privileged Authentication administrators.

- Authentication administrators.

Se connecter à l’interface d’administration de Azure AD puis se rendre sur le profil de l’utilisateur.

Dans le blade “Authentication methods”, cliquer sur “Add authentification method”.

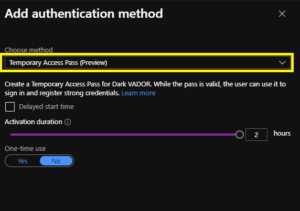

Dans la liste des méthodes d’authentification, sélectionner “Temporary Access Pass” puis configurer la durée de vie du TAP.

Dès que vous avez validé la création du TAP, vous pouvez récupérer la valeur de celui-ci avant de la communiquer à l’utilisateur. La valeur du TAP ne sera plus accessible par la suite, ne pas oublier de le récupérer lors de cette étape.

Se connecter avec TAP

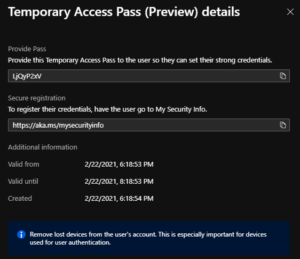

Maintenant que TAP est activé sur le tenant. Et qu’un TAP a été créé et communiquer à l’utilisateur. Il est désormais possible de se connecter avec.

Pour ce faire se rendre sur le portail Microsoft ou de préférence sûr :

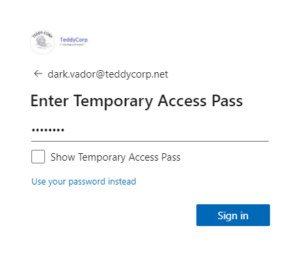

Dès lors que l’utilisateur à un TAP de configuré, celui-ci est proposé par défaut pour l’authentification. Notons qu’il est possible d’utiliser le mot de passe, mais dans celui-ci n’est pas connu par l’utilisateur.

Saisir le TAP :

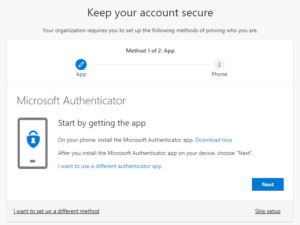

L’authentification à l’aide de TAP a été validée, il est maintenant possible d’enregistrer différentes méthodes d’authentification Passwordless (MS Authenticator ou FIDO2).

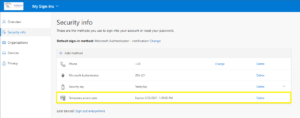

Une fois l’enrollment terminé, nous pouvons constater que TAP est présent dans la liste des méthodes d’authentification de l’utilisateur.

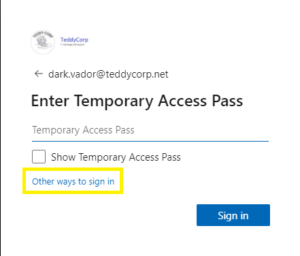

Si l’utilisateur se déconnecte puis demande une nouvelle connexion, tant que le TAP est valide, celui-ci est proposé par défaut. Il est possible de s’authentifier à l’aide des autres méthodes d’authentification précédemment enregistrées en cliquant sur “Other ways to sign in”.

Pour ce compte si, je peux m’authentifier à l’aide :

- Clef de sécurité (FIDO2).

- Password.

- TAP.

Si j’avais configuré MS Authenticator comme méthode d’authentification (Passwordless), celui-ci aurait été proposé. Dans ce cas si, je ne connais pas mon mot de passe et je ne souhaite plus l’utiliser, TAP est temporaire et je ne souhaite pas l’utiliser. Je peux donc choisir FIDO2.

Dès que le TAP est arrivé à expiration, il n’est plus proposé pour l’authentification.

Cependant, il doit être supprimé manuellement des méthodes d’authentification de l’utilisateur, soit depuis Azure AD soit depuis le portail MySignins.

Cette méthode d’authentification comme d’autres est en preview au moment de l’écriture de ce post. Ce qui signifie que Microsoft supporte bien la fonctionnalité, mais avec un engagement de service moindre.

https://azure.microsoft.com/en-us/support/legal/preview-supplemental-terms/