Depuis le 12 octobre, la fonctionnalité “DNS Private Resolver” est en disponible globale.

Cette nouvelle fonctionnalité représente une avancée intéressante dans le mode hybride.

Tout commence par en connaitre l'existence, comment faire peut s'apprendre.

Depuis le 12 octobre, la fonctionnalité “DNS Private Resolver” est en disponible globale.

Cette nouvelle fonctionnalité représente une avancée intéressante dans le mode hybride.

Azure évolue en permanence, il ne se passe un mois sans qu’une nouvelle feature ne soit disponible. Parmi toutes les nouveautés, il y en a deux qui n’ont pas fait de bruit, mais qui vont certainement changer notre manière de gérer la microsegmentation de nos réseaux.

Aujourd’hui nous allons parler Azure DNS. Non pas la version privée d’Azure DNS, que nous avons déjà abordée plusieurs fois, mais la partie Publique d’Azure DNS.

En effet, Azure propose un service de gestion des zones DNS.

Attention à ne pas confondre avec un fournisseur de nom de domaine tel qu’OVH, GoDaddy ou IONOS. Le service Azure DNS met à disposition des serveurs DNS exposés publiquement afin d’accueillir vos zones DNS publiques.

Dans cet article, nous allons voir comment dans un environnement hybride joindre un compte de stockage Azure dans un Active Directory puis donner accès aux ressources contenues dans ce compte de stockage à nos utilisateurs.

Une nouvelle fonctionnalité d’Azure Bastion, qui est arrivée le 31 mai dernier, mais qui n’a pas fait de bruit. J’ai nommée “Azure Bastion IP-based connection” !!!

Cette fonctionnalité , permet d’étendre votre Azure Bastion au monde non Azure (On-Premise, AWS, …).

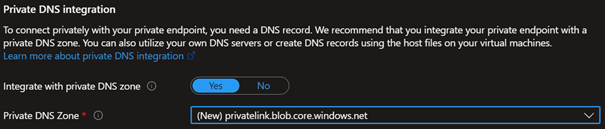

Et si aujourd’hui, nous parlions, Azure “Private DNS Zone”. Les petites zones DNS qui sont presque créées de manière transparente lorsque l’on crée un “Private EndPoint” et permettent la résolution de nos ressources Azure PaaS (ex. : compte de stockage) via leurs adresses IP privées.

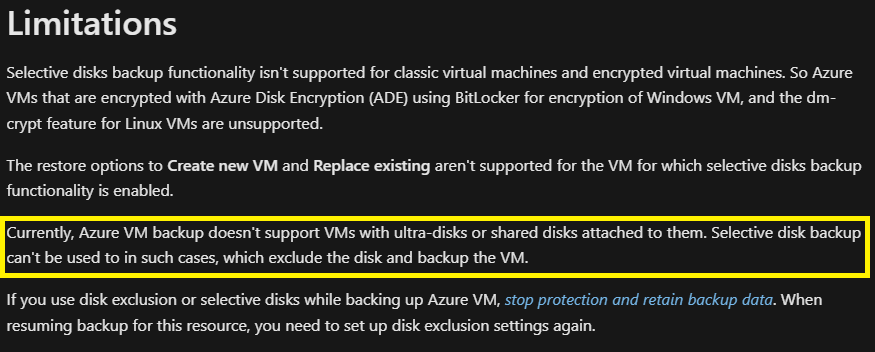

J’ai récemment déployé des VM de type E20 et E32 pour héberger des bases SAP Hana. Afin d’être dans les prérequis demandés par SAP, il est nécessaire de déployer des disques de type UltraDisk pour les points héberger les datas et les logs des bases SAP Hana.

Dans mon contexte, les VM doivent être sauvegardées avec le service “Recovery Vault”. Cependant, ce service n’est pas compatible avec les VM qui utilisent des disques de type “Ultra Disk”.

Lors d’un récent projet, nous avons eu le besoin de configurer Microsoft Defender sur les ressources IaaS Azure et Azure ARC. Pour réaliser cette configuration, de manière automatique depuis une pipeline par exemple, il existe plusieurs méthodes dont l’utilisation d’une extension Azure “IaaSAntimalware”.

L’avantage d’utiliser cette extension par rapport à un script est l’utilisation de template ARM pour déployer celle-ci. De plus il est possible de mettre à jour la configuration de Microsoft Defender simplement en redéployant l’extension depuis le portail Azure ou autre moyen permettent de déployer de l’ARM.

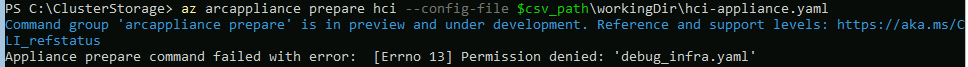

Dans cet article, nous allons découvrir une fonctionnalité d’Azure ARC toujours en preview, Azure ARC resources bridge pour Azure Stack HCI.

Cette fonctionnalité, disponible pour Azure Stack HCI (objet de cet article) mais aussi disponible pour les environnements VMWare vSphere, permet depuis le portail Azure de provisionner et manager les ressources IaaS de nos environnements On-Prems.

Lors du déploiement d’Azure AR resources bridge sur un cluster Azure Stack HCI, vous obtenez l’erreur:

Appliance prepare command failed with error: [Errno 13] Permission denied: ‘debug_infra.yaml’

Lors de l’exécution des commande: az arcappliance prepare hci.

| Cookie | Durée | Description |

|---|---|---|

| cookielawinfo-checbox-analytics | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Analytics". |

| cookielawinfo-checbox-functional | 11 months | The cookie is set by GDPR cookie consent to record the user consent for the cookies in the category "Functional". |

| cookielawinfo-checbox-others | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Other. |

| cookielawinfo-checkbox-advertisement | The cookie is set by GDPR cookie consent to record the user consent for the cookies in the category "Advertisement". | |

| cookielawinfo-checkbox-necessary | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookies is used to store the user consent for the cookies in the category "Necessary". |

| cookielawinfo-checkbox-performance | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Performance". |

| viewed_cookie_policy | 11 months | The cookie is set by the GDPR Cookie Consent plugin and is used to store whether or not user has consented to the use of cookies. It does not store any personal data. |

| Cookie | Durée | Description |

|---|---|---|

| tk_lr | 1 year | This cookie is set by JetPack plugin on sites using WooCommerce. This is a referral cookie used for analyzing referrer behavior for Jetpack |

| tk_or | 5 years | This cookie is set by JetPack plugin on sites using WooCommerce. This is a referral cookie used for analyzing referrer behavior for Jetpack |

| tk_r3d | 3 days | The cookie is installed by JetPack. Used for the internal metrics fo user activities to improve user experience |

| Cookie | Durée | Description |

|---|---|---|

| pvc_visits[0] | 1 day | This cookie is created by post-views-counter. This cookie is used to count the number of visits to a post. It also helps in preventing repeat views of a post by a visitor. |