Une nouvelle fonctionnalité d’Azure Bastion, qui est arrivée le 31 mai dernier, mais qui n’a pas fait de bruit. J’ai nommée “Azure Bastion IP-based connection” !!!

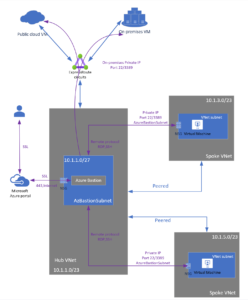

Cette fonctionnalité , permet d’étendre votre Azure Bastion au monde non Azure (On-Premise, AWS, …).

Il y a quelque temps déjà j’ai déjà traité d’Azure Bastion dans l’article ci-dessous :

Je ne repasserai pas sur l’ensemble des fonctionnalités, ni du déploiement d’Azure Bastion dans cet article. Je vous invite à lire l’article précédent.

À l’époque où j’ai rédigé cet article, Azure Bastion n’offrait pas la possibilité de prendre le contrôle sur des machines non-Azure. Ce qui était bien dommage.

Depuis le 31 mai 2022, c’est chose faite. Cette fonctionnalité qui était annoncée depuis longtemps (à mon gout) avait disparu des radars depuis l’année dernière et a fait son retour récemment.

Désormais, il est possible d’utiliser Azure Bastion (dans sa version “Standard”) pour connecter à toutes les machines de votre réseau du moment que ce réseau est routé avec celui d’Azure Bastion.

Sommaire

Prérequis

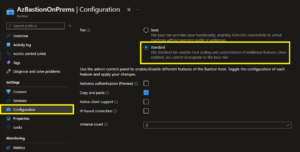

Comme expliqué en introduction, cette fonctionnalité n’est disponible que dans la version “Standard” d’Azure Bastion. Il vous faudra dans un premier temps upgrader votre bastion si celui-ci n’est pas dans la bonne version.

Rendez-vous dans la section “Configuration” de votre bastion et dans la partie “Tier” sélectionner “Standard”. L’updrade dure quelques minutes et provoque l’indisponibilité du service.

Pas très compliqué comme manipulation.

Notons tout de même que d’autres prérequis puissent s’appliquer à votre environnement en dehors du scope Azure. En effet, il vous faudra aussi autoriser les flux pour les protocoles suivants (valeur par défaut) :

- RDP

- Protocole : TCP

- Port : 3389

- SSH

- Protocole : TCP

- Port : 22

Depuis le subnet d’Azure Bastion vers tout ou partie de votre LAN.

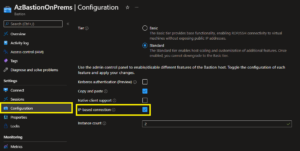

Activer IP-based connection

Pour activer cette fonctionnalité, il vous faudra simplement vous rendre dans la section “Configuration” (encore une fois) de votre bastion et puis dans la partie “IP-based connection” cocher la case afin d’activer la fonctionnalité. Ne pas oublier de cliquer sur “Apply”.

Après quelques secondes, la fonctionnalité est activée et prête à l’emploi.

Utilisation

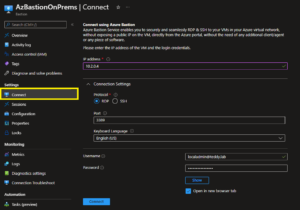

Maintenant que la fonctionnalité “IP-based connection” est activée, il vous faudra vous rendre dans la section “Connect” du bastion puis renseigner les informations de connexion d’une machine distante dont :

- L’adresse IP (pas de résolution DNS).

- Le protocole (RDP ou SSH).

- Le port (si celui-ci à été modifié).

- Le clavier utilisé.

- L’utilisateur.

- Le pot de passe.

Et pour finir, cliquer sur “Connect”. Quelques secondes plus tard, vous voilà connecté par le biais de votre navigateur à une machine soit en RDS soit en SSH.

Conclusion

Une nouvelle fonctionnalité d’Azure Bastion qui permet d’améliorer encore un peut plus la sécurité des environnements (surtout en mode nomade).

En effet, l’utilisation nécessite que vous soyez connecté à votre portail d’administration Azure, à vous de positionner le bon niveau de sécurité à l’aide de “conditionnal access”.

Et surtout, simplifie l’administration des environnements avec l’utilisation d’une console unique pour le monde Azure et non Azure.

Pour le moment, je dois avouer que je n’ai pas eu l’occasion de le déployer en production, uniquement sur mes environnements de tests. J’utilise une connexion VPN Site à Site avec une VNG (je n’ai pas encore les fonds pour avoir une ExpressRoute à la maison). Donc un environnement relativement simple sans table de routage ou BGP de partout. A voir pour le déploiement dans un environnement plus complexe.

Bonjour Teddy,

Merci pour ce post une nouvelle fois. Cette feature m’a également permis de me connecter sur un NVA Fortigate pour lequel l’IP de SSH n’était pas sur la première NIC mais sur la 3ème.

Amicalement