Windows Virtual Desktop est un service web protégé par Azure AD. Azure AD apporte en autre l’authentification avant l’accès à ce service. Il est donc possible de créer des règles d’accès conditionnel pour ce service. Et par la même occasion réclamer une authentification MFA pour un type de population ou depuis les connexion externe au LAN par exemple.

Nous n’allons pas voir en détail dans ce post Azure AD et le conditional access, mais plutôt appliquer /créer une règle pour WVD.

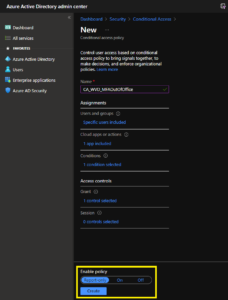

Dans cette exemple, il s’agit d’une règle “bateau” de conditional access.

Le plus important est de noter qu’il est fortement conseiller voir obligatoire d’activer le MFA pour l’accès aux services WVD.

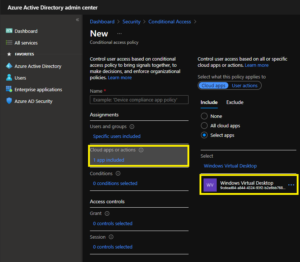

L’application cloud ciblée est “Windows Virtual Desktop”.

Selon la politique en matière de règles conditionnel de votre entreprise, il n’est peut-être pas nécessaire de créer une règle dédiés pour WVD.

Pour commencer, se rendra sur le portail Azure AD :

“All Services” –> “Azure AD Security” –> “Conditional Access”

Puis cliquer sur “New policy”.

Dans la session “Users and groups”, sélectionner les utilisateurs qui doivent être ciblés par la politique.

Soit les groupes d’accès aux application WVD soit tous les utilisateurs, ce qui est préconisé.

Puis dans la session “Cloud apps or actions”, sélectionner l’application cloud “Windows Virtual Desktop”.

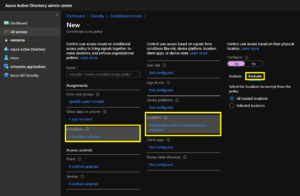

Dans la session “Conditions”, vous pouvez ajuster selon vos besoins, par exemple j’exclus de la politique les connexions venant de mon LAN. Car je considère ces connexions comme sécure.

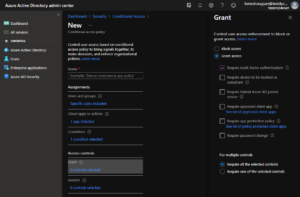

Dans la partie “Access controls”, “Grant”. Je vais choisir d’imposer le MFA pour accéder à l’application WVD.

Et pour finir, je vais laisser ma politique en mode “Report-only” quelques temps afin de valider son fonctionnement avant de l’activer définitivement.